Los ataques man-in-the-middle de FREAK son el resultado de violaciones de seguridad hace 20 años. Originalmente se pensó que las máquinas con Windows eran inmunes al error de cifrado FREAK, pero hace unos días se reveló que este no era el caso. Esta falla de seguridad SSL y TLS no solo existe con Apple y Android, FREAK también está disponible en la pila SChannel (Secure Channel) de Microsoft.

Microsoft dijo en un Publicación:

“Microsoft es consciente de una vulnerabilidad de seguridad que evita las funciones de seguridad en Secure Channel (Schannel) que afecta a todas las versiones compatibles de Microsoft Windows. Nuestra investigación indica que la vulnerabilidad podría permitir a un atacante forzar la degradación de los conjuntos de cifrado que se utilizan en una conexión SSL / TLS en un sistema cliente de Windows «.

Cualquier programa que utilice SSL / TLS de Microsoft en Windows 7, Windows 8, Windows 8.1, Windows Vista y Windows Server 20013 es susceptible a este ataque. El resto no está verificado, Windows XP, Windows Server 2008 y 2012 no deben considerarse seguros.

Microsoft lanzará las correcciones de seguridad en algún momento. Cuando esté listo para tomar medidas adicionales, Microsoft ha publicado algunos pasos que puede seguir para deshabilitar los cifrados de intercambio de claves RSA que resultan en un ataque FREAK. Para hacer esto, debe usar el Editor de objetos de directiva de grupo. Este truco no funciona en Windows Server 2003 porque no habilita ni deshabilita estos cifrados individualmente.

¿Cómo protege su computadora con Windows del ataque de piratería FREAK?

Para deshabilitar los cifrados de intercambio de claves RSA, siga estos pasos:

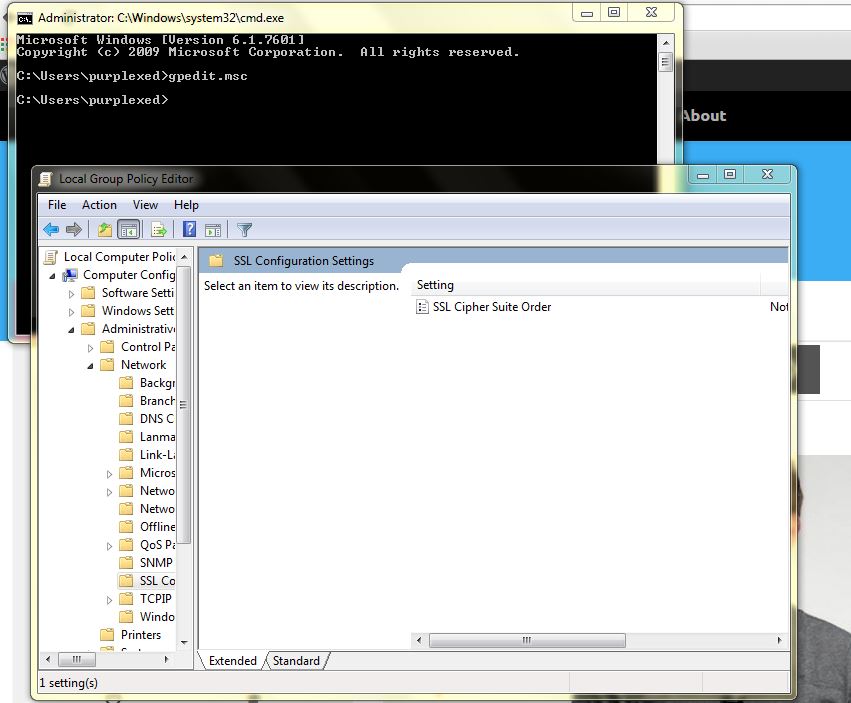

– Abra el símbolo del sistema e ingrese gpedit.msc y presione Entrar para comenzar el Editor de objetos de directiva de grupo.

– Ampliar el Configuración de TI, plantillas administrativas, red, luego haga clic en Opciones de configuración de SSL.

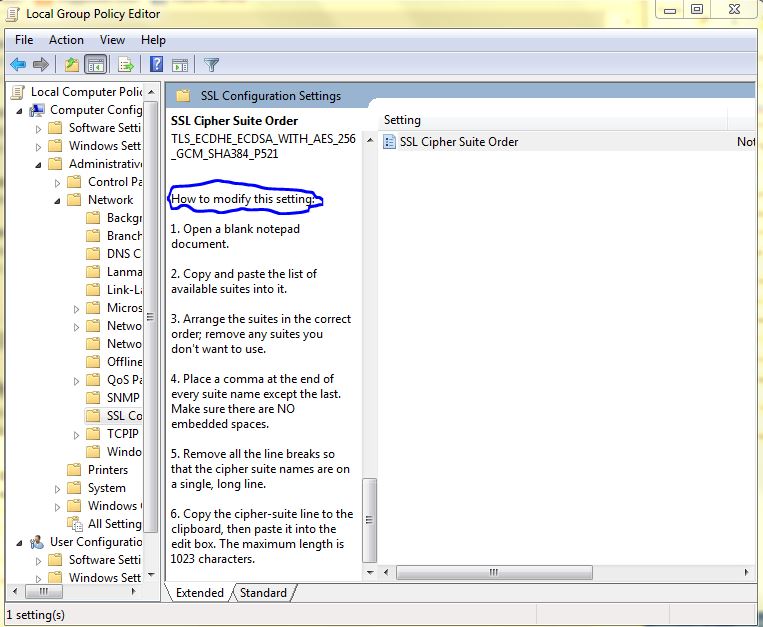

– Haga clic en Solicite el paquete de cifrado SSL debajo Opciones de configuración de SSL.

– Desplácese hacia abajo Solicite el paquete de cifrado SSL

– Lea las instrucciones que están etiquetadas Cómo cambiar este parámetro. Ahora ingrese la siguiente lista de cifrados.

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384, TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384, TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256, TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384, TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384, TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256, TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384, TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256, TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384, TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256, TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384, TLS_DHE_DSS_WITH_AES_256_CBC_SHA256, TLS_DHE_DSS_WITH_AES_128_CBC_SHA256, TLS_DHE_DSS_WITH_AES_256_CBC_SHA, TLS_DHE_DSS_WITH_AES_128_CBC_SHA, TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

– Haga clic en Correcto y cierre el editor y reinicie su sistema.

¿Qué va a hacer este cambio?

– Debido a este cambio, Windows no se conectará a sistemas que no admitan los cifrados enumerados anteriormente.

La fuente: Blog de Microsoft

esta opinion es util para usted? ¡Compártelo con tus amigos para salvarlos del ataque FREAK!

Manténgase atento a las últimas novedades tecnológicas de fossBytes!